Wer als Freiberufler Akquise für neue Aufträge betreibt, erlebt seit einiger Zeit markante Veränderungen. Immer weniger Unternehmen haben kaum noch direkten Kontakt zu ihren Auftragnehmern bei der Beauftragung. Personalvermittlungsfirmen drängen sich immer mehr zwischen Unternehmen und selbstständigen Auftragnehmern.

Wenn im Projekt Spezialwissen benötigt wird, greifen Unternehmen gern auf externe Fachkräfte zurück. Dieses Vorgehen gibt den Firmen grösstmögliche Flexibilität bei der Kostenkontrolle. Aber auch die Freelancer haben ihren Vorteil mit dieser Praktik. Sie können sich ausschließlich um Themen kümmern, für die sie ein starkes Interesse haben. So vermeidet man für langweilige routinierte Standardaufgaben eingesetzt zu werden. Aufgrund der Erfahrung in unterschiedlichen Organisationsstrukturen und der Vielfalt der Projekte haben selbstständige Auftragnehmer ein breites Portfolio an unkonventionellen Lösungsstrategien. Diese Wissensbasis ist für Auftraggeber sehr attraktiv, auch wenn ein freiberuflicher externer Mitarbeiter im ersten Moment teurer ist als sein fest angestellter Kollege. Freiberufler können aufgrund ihrer vielfältigen Erfahrung positive Impulse in das Projekt tragen, die einen Stillstand überwinden.

Leider bemühen sich Unternehmen seit einiger Zeit nicht mehr eigenständig darum, die benötigten Fachkräfte zu gewinnen. Der Aufgabenbereich der Personalbeschaffung ist mittlerweile nahezu überall an externe Vermittlungsfirmen ausgelagert. Diese sogenannten Recruitment-Firmen werben nun damit, für offene Positionen die optimal geeigneten Kandidaten zu finden und für eine Besetzung vorzuschlagen. Schließlich können diese Personalvermittler auf einen großen Pool an Bewerberprofilen zugreifen. Unternehmen, die eine freie Stelle besetzen wollen, wissen oft nicht, wie Spezialisten zu finden sind und wie diese direkt kontaktiert werden können. Deswegen ist das Angebot der Vermittlungsfirmen auch für mittelständische Unternehmen attraktiv. Nach ausreichend persönlicher Erfahrung habe ich über die Jahre ein völlig anderes Bild gewonnen. Von dem, was ich erlebt habe, ist das, was Recruitment-Firmen versprechen, weit von dem entfernt, was sie tatsächlich leisten.

Eigentlich finde ich die Idee, einen eigenen Vermittler für mich zu haben, der meine Auftragsakquise übernimmt, sehr reizvoll. Es ist wie in der Film- und Musikbranche. Man hat einen Agenten, der einem den Rücken frei hält und regelmäßig Feedback gibt. So bekommt man ein Bild über gefragte Technologien, in denen man sich etwa weiterbilden kann. Dadurch lasst sich die eigene Marktrelevanz verbessern und sichert eine regelmäßige Beauftragung. Das wäre eigentlich eine ideale Win-Win Situation für alle Beteiligten. Leider ist das was tatsächlich in der Realität passiert, etwas völlig anderes.

Anstatt das Personalvermittler eine gute Beziehung zu ihren Fachkräften aufbauen und deren Entwicklung fördern, agieren diese Recruiter wie schädliche Parasiten. Sie schädigen sowohl die Freiberufler als auch die Unternehmen, die offene Stellen besetzen wollen. Denn im Business geht es nicht darum, für eine Firma wirklich den am besten geeigneten Kandidaten zu finden. Es geht ausschließlich darum, Kandidaten anzubieten, die mit einem möglichst niedrigen Stundenlohn halbwegs auf das gesuchte Profil passen. Ob diese Kandidaten dann wirklich die Dinge können, die sie vorgeben zu können, ist oft fragwürdig.

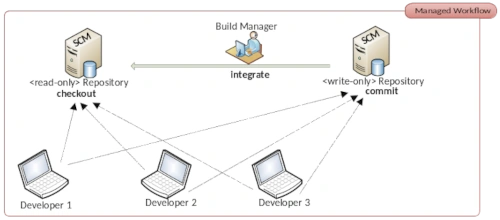

Das Vorgehen der Personalvermittler ist sehr identisch. Sie versuchen eine großen Pool an aktuellen Bewerberprofilen zu generieren. Diese Profile werden dann mittels automatischer K. I. Texterkennungssysteme auf Schlüsselwörter durchsucht. Dann werden aus den vorgeschlagenen Kandidaten die mit dem geringsten Stundensatz für ein Vorgespräch kontaktiert. Wer in diesem Vorgespräch keine groben Auffälligkeiten zeigt wird dann den unternehmen für einen Interviewtermin vorgeschlagen. Der Gewinn der Vermittlungsfirma ist enorm. Denn sie streichen die Differenz des Stundensatz den der Auftraggeber bezahlt zum Stundensatz den der Selbstständige bekommt ein. Das können in manchen Fällen bis zu 40% ausmachen.

Das ist aber bislang nicht alles, was diese parasitären Vermittler zu bieten haben. Oft verzögern sie noch den Auszahlungstermin für die gestellte Rechnung. Zudem versucht man, das gesamte unternehmerische Risiko auf den Freiberufler abzuwälzen. Das geschieht, indem man sinnlose Haftpflichtversicherungen verlangt, die für die ausgeschriebene Position nicht relevant sind. Als Resultat erhalten Firmen auf freie Stellen dann vermeidliche Fachkräfte, die eher als Hilfsarbeiter zu deklarieren sind.

Nun könnte man sich fragen, wieso die Firmen dennoch weiterhin mit den Vermittlern zusammenarbeiten. Ein Grund ist auch die aktuelle politische Situation. So gibt es seit ca. 2010 beispielsweise in Deutschland Gesetze, die eine Scheinselbstständigkeit verhindern sollen. Unternehmen, die direkt mit Freelancern zusammenarbeiten, werden oft durch Rentenversicherungen bedrängt. Das sorgt für sehr viele Unsicherheiten und dient nicht dem Schutz der Freiberufler. Es sichert ausschließlich das Geschäftsmodell der Vermittlerfirmen.

Ich habe mir mittlerweile angewöhnt kommentarlos und unverzüglich aufzulegen wenn ich verschiedene Grundmuster bemerke. Solche Telefonate sind Zeitverschwendung und führen zu nichts außer das man sich über die Dreistigkeit der Personalvermittler ärgert. Wichtigstes Indiz für unseriöse Recruiter ist das am Telefon auf einmal eine völlig andere Person ist als die die eine zu erst kontaktiert hat. Hat diese Person dann noch einen sehr starken indischen Akzent kann man sich zu 100% sicher sein mit einem Callcenter verbunden zu sein. Auch wenn die Nummer als Vorwahl England anzeigt sitzen die Leuten tatsächlich irgendwo in Indien oder Pakistan. Nichts das die Seriosität unterstreichen würde.

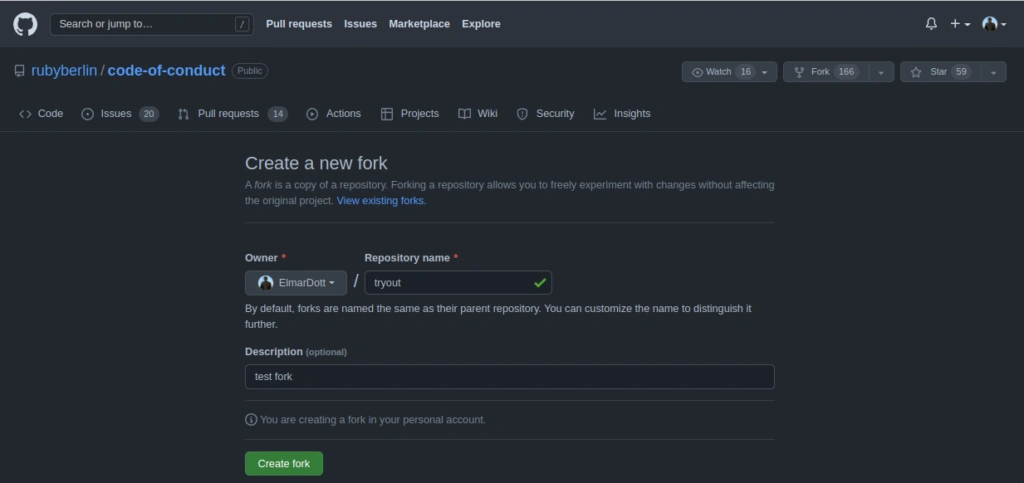

Ich habe mich im Laufe der vielen Jahre meiner Karriere auf diversen Jobportalen registriert. Mein Fazit is das man sich die Zeit dafür sparen kann. 95% aller Kontakte die darüber zustande kamen sind Recruiter wie zuvor beschrieben. Diese Leute haben dann die Masche das du sie als Kontakt speicherst. Es ist aber naiv zu glauben das es bei diesen sogenannten Netzwerkanfragen wirklich um den direkten Kontakt geht. Sinn und Zweck dieser Aktion ist es an die Kontaktliste zu kommen. Denn viele Portale wie XING und LinkedIn haben die Einstellung das Kontakte die Kontakte aus der eigenen Liste sehen oder auch über die Netzwerkfunktion angeboten bekommen. Diese Kontaktlisten können bares Geld wert sein. So finden sich dort Abteilungsleiter oder andere Professionals die es sicher lohnt einmal anzuschreiben. Daher habe ich in allen sozialen Netzwerken auch den Zugriff der Freundesliste auch für Freunde deaktiviert. Zudem lehne ich pauschal alle Verbindungsanfragen von Personen mit dem Titel Recruitment ausnahmslos ab. Meine Präsenz in sozialen Netzwerken dient mittlerweile nur noch dazu den Profilnahmen gegen Identitätsdiebstahl zu sichern. Die meisten Anfragen auf das Zusenden eines Lebenslaufs beantworte ich nicht mehr. Aber auch meine persönlichen Informationen zu Aufträgen, Studium und Arbeitgebern trage ich nicht in diese Netzwerkprofile ein. Wer mich erreichen möchte dem gelingt dies über meine Homepage.

Eine andere Angewohnheit, die ich mir über die Jahre zugelegt habe, ist niemals als Erstes über meine Gehaltsvorstellung zu sprechen. Wenn mein Gegenüber keine konkrete Zahl nennen kann, die sie bereit sind, für meine Dienste zu zahlen, wollen sie nur Daten abgreifen. Also ein weiterer Grund, das Gespräch abrupt zu beenden. Es geht auch keine dieser Leute an, was ich bereits in früheren Projekten an Stundensatz hatte. Sie nutzen diese Information ausschließlich, um den Preis zu drücken. Wer etwas sensibel ist und keine unhöfliche Antwort geben möchte, nennt einfach einen sehr hohen Stundensatz beziehungsweise Tagessatz.

Wir sehen, es ist gar nicht so schwer, die wirklichen schwarzen Schafe sehr schnell an ihrem Verhalten zu erkennen. Mein Rat ist, sobald eines der zuvor beschriebenen Muster vorkommt, Zeit und vor allem Nerven zu sparen und einfach das Gespräch zu beenden. Aus Erfahrung kann ich sagen, dass, wenn sich die Vermittler wie beschrieben verhalten werden, definitiv keine Vermittlung zustande kommen. Es ist dann besser, seine Energie auf realistische Kontakte zu konzentrieren. Denn es gibt auch wirklich gute Vermittlungsfirmen. Diese sind an einer langen Zusammenarbeit interessiert und verhalten sich völlig anders. Sie unterstützen und geben Hinweise zur Verbesserung des Lebenslaufes und beraten Unternehmen bei der Formulierung realistischer Stellenangebote.

Leider befürchte ich, dass sich die Situation weiterhin von Jahr zu Jahr verschlechtern wird. Auch der Einfluss der wirtschaftlichen Entwicklung und die breite Verfügbarkeit neuer Technologien werden den Druck auf den Arbeitsmarkt weiter erhöhen. Weder Unternehmen noch Auftragnehmer werden in der Zukunft weiter Chancen haben, wenn sie sich nicht an die neue Zeit anpassen und andere Wege gehen.